Allarme infrastrutture: perché il 48% della rete mondiale è vulnerabile agli attacchi state-sponsored e al collasso sistemico

Cisco lancia nel mare dell’informazione specialistica la sua bottiglia contenente un messaggio di alert, in attesa che sia raccolta da specialisti e utenti. Il 48% dei dispositivi di rete mondiali è datato o obsoleto. Gli attaccanti state-sponsored lo sanno e sono già dentro le nostre infrastrutture. Spoiler: “funziona ancora” non è più una strategia.

Milano, 15 dicembre 2025. Carlo Denza, inviato per Cuenews, ha partecipato a un recente ed esclusivo webinar organizzato da CISCO e riservato agli addetti ai lavori. Dopo le presentazioni iniziali, l’uomo che ha il compito di difendere le infrastrutture Cisco dagli attacchi Cyber, Anthony Grieco, nella qualità di Chief Security and Trust Officer, in collegamento dal North Carolina ha affrontato subito il tema della riunione “L’infrastruttura di Rete” con una visione olistica: la rete come un sistema complesso dove le componenti fisiche (hardware) e quelle logiche (software/configurazioni) sono strettamente interconnesse e inscindibili per garantire anche la sicurezza globale.

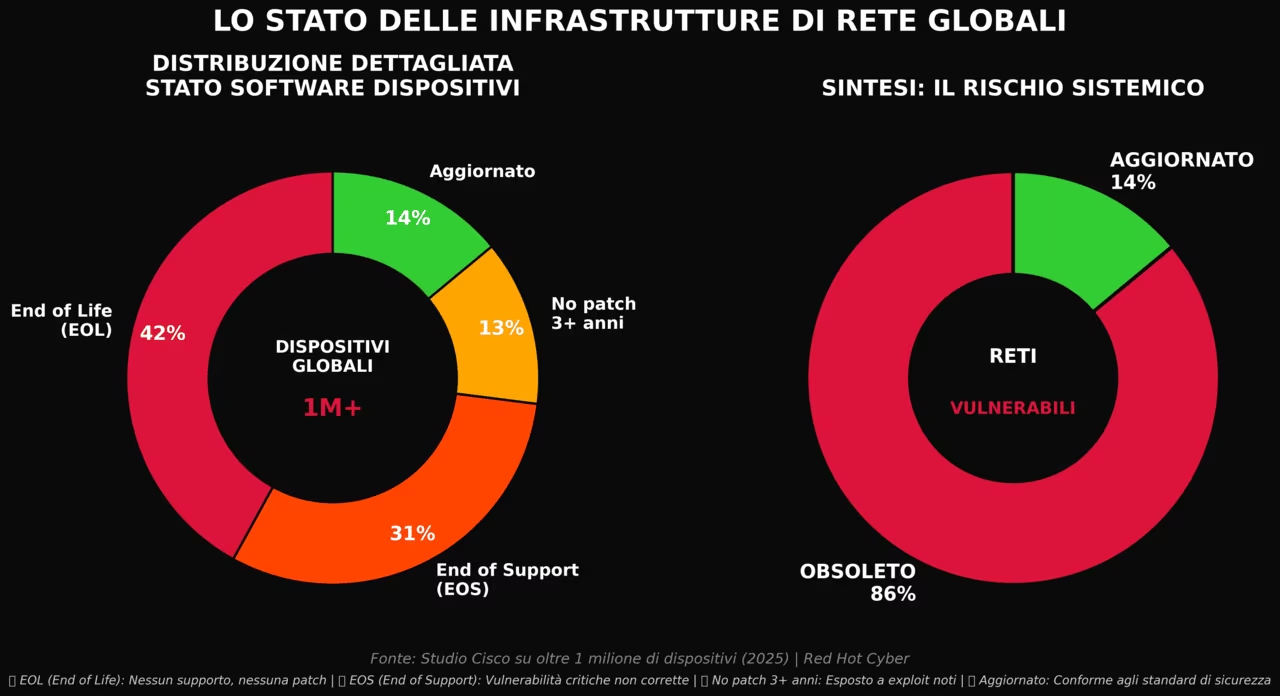

Illustrando uno studio commissionato da CISCO, il quale ha analizzato oltre un milione di dispositivi, restituendo risultati allarmanti: l’analisi e i dati hanno dimostrato che quasi la metà dell’hardware della rete mondiale sta lavorando ben oltre il suo ciclo di vita naturale. Considerato il numero crescente e l’aumento esponenziale degli attacchi sempre più sofisticati, diventa imperativo avere reti più sicure, resilienti e moderne.

Il debito tecnico che tutti fingono di non vedere

“Questa è una minaccia silenziosa che molte aziende non stanno affrontando“, ha dichiarato Grieco. E non si tratta solo di un problema IT. È una vulnerabilità sistemica che mette a rischio intere economie nazionali. I numeri parlano chiaro: il 42% dei dispositivi esaminati opera su software che ha raggiunto e superato il fine vita (EOL). Niente più patch, niente più supporto. Un altro 31% usa software talmente vecchio da aver superato anche la fine del supporto (EOS), il che significa che i vendor non correggeranno vulnerabilità critiche nemmeno se le trovano. E c’è ancora un 13% che non riceve patch da oltre tre anni.

A conti fatti: circa il 50% dei dispositivi nelle reti globali funziona su software abbandonato dai produttori. Stiamo parlando di sistemi progettati 15 o 20 anni fa, in un’era tecnologica completamente diversa. Un debito tecnico che si accumula perché i budget vengono spostati dalla modernizzazione alla semplice manutenzione. È come affidare tutto il traffico di una città a un ponte arrugginito, senza manutenzione, sperando semplicemente che regga.

Salt Typhoon: quando la teoria diventa cronaca

Il responsabile delle politiche pubbliche di Cisco, Chris, prendendo la parola ha replicato: “La questione non è astratta”. Introducendo un argomento che supera la red line della sicurezza: gli attacchi Salt Typhoon (gruppo hacker legato alla Cina) contro i provider di telecomunicazioni. Attori sponsorizzati dallo Stato cinese hanno compromesso reti critiche sfruttando proprio apparecchiature Cisco a fine vita.

“I pirati informatici sono perfettamente consapevoli di questo problema“, ha sottolineato il manager. “Stanno attivamente scansionando le reti alla ricerca di questi punti deboli, dove l’hardware EOL rappresenta il bersaglio più facile.” All’appello non poteva mancare l’AI. Grieco ha lanciato il monito: “Gli avversari stanno usando l’intelligenza artificiale per accelerare la loro capacità di sfruttare le vulnerabilità infrastrutturali in tempi molto più brevi. Questo crea un’urgenza che non possiamo più ignorare.” Tradotto: Prima dell’AI, trovare una falla nei sistemi richiedeva settimane di lavoro manuale. Ora viene fatto in ore. O minuti.

Il paradosso

Uno dei nervi scoperti che affligge ogni CIO (Direttore dei Sistemi Informativi) e CISO (Responsabile della Sicurezza): “L’hardware Cisco può funzionare tecnicamente per decenni senza aggiornamenti. Come convincere le organizzazioni a investire quando non vedono un problema visibile, anche se l’hardware è obsoleto?”

La risposta di Grieco è stata chirurgica: “I rischi più pericolosi sono quelli che non vedi fino a quando non è troppo tardi. Abbiamo documentato casi di attaccanti annidati dentro le reti per mesi o anni, sfruttando apparecchiature legacy, prima che qualcuno si accorgesse della loro presenza.” Il costo medio di una data breach oggi? Milioni di dollari. Senza contare danni reputazionali, sanzioni regolamentarie e perdita di fiducia dei clienti. Programmare e modernizzare un’infrastruttura costa, ma il costo è infinitamente minore di un incidente di sicurezza.

Grieco chiude il punto con un’analogia folgorante per chi gestisce le operazioni: “Nessuno si sognerebbe di gestire un data center senza aria condizionata o backup elettrico. Allo stesso modo, oggi non si può gestire una rete su hardware che non è più supportato”.

Resilient Infrastructure: l’approccio secure-by-design 2.0

Cisco propone una strategia per affrontare questa crisi che si articola su tre pilastri:

1)Sensibilizzazione Industriale: Non è un problema solo di Cisco. È una questione che richiede un approccio coordinato dell’intero settore tecnologico. Perché, quando un’organizzazione cade, l’ecosistema interconnesso trema.

2) Innalzamento degli standard: Cisco crede in un approccio aggressivo: rimozione proattiva di funzionalità legacy che oggi non possono più essere considerate sicure. L’implementazione seguirà un percorso graduale. Prima fase: avvisi di sicurezza incisivi con raccomandazioni per interrompere l’uso di funzionalità insicure. Seconda fase: funzionalità disabilitate di default o che richiedono passaggi aggiuntivi per essere attivate. Fase finale: opzioni insicure completamente eliminate. Senza possibilità di riattivazione.

3)Coinvolgimento proattivo: Quando Cisco identifica pratiche non sicure nelle reti dei clienti, interviene direttamente. Non aspetta che il cliente chiami.

Grieco ha chiuso con fermezza un dubbio sollevato durante il webinar: “Non ci sarà mai una licenza per la sicurezza fondamentale dei nostri prodotti. Punto. Il secure-by-design non è qualcosa per cui si paga extra: è integrato nei prodotti che costruiamo.”

Protezione in tempo reale: patch senza downtime

Elemento chiave dell’iniziativa Resilient Infrastructure: funzionalità di protezione in tempo reale contro vulnerabilità appena scoperte. L’obiettivo è permettere alle squadre di sicurezza di mitigare immediatamente i rischi senza dover pianificare patch d’emergenza o manutenzioni che causano tempi di inattività. “Vogliamo dare a chi si occupa della difesa dagli attacchi cyber la capacità di rispondere alle minacce direttamente all’interno della rete“, ha spiegato Grieco. Risposte più rapide, meno problemi operativi, servizi critici online anche mentre il panorama delle minacce continua a evolversi. Semplice. In teoria.

Quantum computing: la tempesta perfetta in arrivo

Altro argomento discusso dai componenti del webinar è stato il “quantum computing“. “La crittografia deve essere aggiornata, i meccanismi di sicurezza devono essere potenziati“, ha confermato Grieco. “Questo è assolutamente parte dell’iniziativa per infrastrutture resilienti.” Ma c’è un dettaglio: il calcolo quantistico è destinato a rivoluzionare gli algoritmi di crittografia attuali. E la rete deve evolversi ora per supportare la crittografia post-quantistica (PQC).

“Non si tratta di un interruttore da attivare nel prossimo decennio“, ha avvertito Grieco. “Man mano che l’IA diventerà la norma e il calcolo quantistico si avvicinerà all’adozione mainstream, chi non agisce ora lo farà a proprie spese. Il settore deve muoversi all’unisono. Perché, quando arriverà la tempesta quantistica, sarà troppo tardi per cercare l’ombrello“.

I policymaker devono svegliarsi

Altro punto discusso da Chris, l’importanza del coinvolgimento istituzionale: “I decisori politici devono iniziare a essere consapevoli dei rischi e trattare questa “minaccia silenziosa” come una questione di protezione delle infrastrutture critiche (Sistema Sanitario, Telecomunicazioni, Bancario). Servono requisiti chiari sulla gestione degli asset, sulla pianificazione del ciclo di vita, su baseline di sicurezza minime.”

Il messaggio è diretto: questa non è una responsabilità da delegare ai dipartimenti IT. Richiede commitment a livello C-suite e framework regolamentari che incentivino la modernizzazione e sanzionino la negligenza. Non è più accettabile il “non è il mio problema”. Perché lo è di tutti.

Il monito finale (che dovrebbe tenerci svegli la notte)

“Questa è una responsabilità collettiva“, ha concluso Grieco. “Quando un’organizzazione ha hardware EOL nella propria rete, non mette a rischio solo sé stessa, ma l’intero ecosistema interconnesso. Non ci sono soluzioni magiche. Questo richiederà sforzo, energia e focus. Ma dobbiamo agire ora.”

Il problema dell’infrastruttura legacy non è nuovo. Grieco stesso ha iniziato a sollevare l’allarme già nel 2017. Sette anni dopo, la situazione è solo peggiorata. La differenza oggi? L’ AI ha accelerato drammaticamente i tempi di sfruttamento delle vulnerabilità. Da entrambi i lati della barricata. Per le organizzazioni che ancora operano su hardware obsoleto, il messaggio di Cisco è inequivocabile: il tempo per agire non è “prima o poi”. È adesso. Perché la prossima Salt Typhoon potrebbe già essere in corso. Invisibile. Dentro una rete che “funziona perfettamente”.